https://blog.theori.io/2023-h2-hot-security-issue-case-ec54369d1886

2023 Hot🔥 보안 사건 사고 — 하반기

티오리 Security Assessment 팀에서는 2023년 하반기 중 발생했던 보안 취약점 및 사건/사고들을 살펴보고 이들이 어떤 의미를 갖고 있는지, 그리고 해당 보안 이슈들을 어떻게 대처하고 있는지 자세히

blog.theori.io

1. Cisco

: 기업 및 기관 환경에서 네트워크 인프라 관리에 사용되는 라우터 및 스위치 제조업체

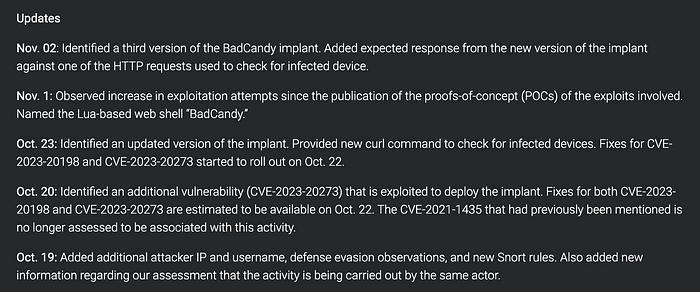

지난 해 10월 Cisco 라우터 및 일부 스위치에서 사용되는 IOS XE 소프트웨어에서 권한이 없는 사용자가 웹 관리자권한과 기기의 root권한을 탈취할 수 있는 취약점이 발견되었다.

10월 16일 공개된 취약점들에 대한 자료이다.

Multiple Vulnerabilities in Cisco IOS XE Software Web UI Feature

Cisco Security Advisory Multiple Vulnerabilities in Cisco IOS XE Software Web UI Feature Summary Cisco is providing an update for the ongoing investigation into observed exploitation of the web UI feature in Cisco IOS XE Software. We are updating the list

sec.cloudapps.cisco.com

위 취약점은 web UI기능이 활성화 되어 있는 모든 장비들에 공통적으로 존재하며, root권한으로 CVE-2023-20198만 사용해도 최고 관리자 권한을 가져 기기 전체에 대한 권한을 획득할 수 있다.

현재까지도 이를 악용한 공격이 발생하고 있으며 해당 취약점을 통해 관리자 계정 생성 뒤 서버에 악성 행위를 하거나 악성 Lua 스크립트를 드롭하는 방식으로 공격하고 있음이 확인되었다.

2. JetBrains TeamCity

: CI/CD 파이프라인을 지원하는 소프트웨어들 중 하나

CI/CD

: 개발 및 배포 프로세스를 효율적으로 관리하기 위한 DevOps방법론의 핵심 요소 중 하나로, 자동화된 빌드 및 배포를 통해 소프트웨어 품질을 향상시키고 개발 주기를 단축시키는 방법

지난 해 9월, JetBrains에서 On-Premise버전의 윈도우 운영체제 기반 TeamCity 소프트웨어에 보안취약점이 발견되었다.

https://nvd.nist.gov/vuln/detail/CVE-2023-42793

NVD - CVE-2023-42793

nvd.nist.gov

해당 취약점은 접근 권한이 없는 공격자가 TeamCity 서버에 HTTP(S) 요청을 통한 원격 코드 실행 공격을 수행하여 Teamcity 서버의 관리자 권한을 얻을 수 있다.

이후 10월 업데이트에서 취약점이 다수의 북한 해커 조직에 의해 실제로 악용되었음이 알려졌다.

3. MOVEit exploit campaign

지난 해 5월을 시작으로 악성 랜섬웨어 공격 조직을 이름이 알려진 Cl0p랜섬웨어 그룹이 MOVEit 프로그램에 대해 익스플로잇 캠페인으로 기업 내 데이터 및 고객의 식별 정보를 탈취하였다.

MOVEit

: 기업용 파일전송 소프트웨어이며 암호화, 변조 방지 로깅, 활동 로그 등 제공

해당 취약점은 Pre-auth Injection취약점이었으며 공격자는 이를 악용해 최종적으로 업쉘을 업로드해 원격 코드 실행까지 도달 가능하다.

위가 악용되어 미국의 은행, 교육 기관 및 공공 기관 등이 공격의 타겟이 되었다.

4. NSO Group iPhone Zero-Click (BLASTPASS)

지난 해 9월 애플은 2개의 취약점 패치 보안 업데이트를 긴급 업데이트 하였다.

https://support.apple.com/en-us/106361

About the security content of iOS 16.6.1 and iPadOS 16.6.1 - Apple Support

This document describes the security content of iOS 16.6.1 and iPadOS 16.6.1.

support.apple.com

아래는 두개의 취약점 관련 자료이다.

https://nvd.nist.gov/vuln/detail/CVE-2023-41061

NVD - CVE-2023-41061

CVE-2023-41061 Detail Description A validation issue was addressed with improved logic. This issue is fixed in watchOS 9.6.2, iOS 16.6.1 and iPadOS 16.6.1. A maliciously crafted attachment may result in arbitrary code execution. Apple is aware of a report

nvd.nist.gov

CVE-2023-41061

: 사용자가 결제 카드, ID, 이벤트 티켓, 여행 티켓 등을 저장할 수 있는 Apple PassKit의 Wallet Framework에서 유효성 검사에 취약점이 존재했다. 이로 인해 악의적으로 제작된 첨부 파일로 임의 코드를 실행할 수 있다.

https://nvd.nist.gov/vuln/detail/CVE-2023-41064

NVD - CVE-2023-41064

CVE-2023-41064 Detail Modified This vulnerability has been modified since it was last analyzed by the NVD. It is awaiting reanalysis which may result in further changes to the information provided. Current Description A buffer overflow issue was addressed

nvd.nist.gov

CVE-2023-41064

: Apple ImageIO Framework에서 Buffer Overflow 취약점이 존재했다. 이로 인해 악의적으로 제작된 이미지를 처리하면서 임의 코드를 실행할 수 있다.

5. Auto-GPT RCE, Sandbox escape

지난 해 6월 오픈소스AI agent로 많은 관심을 받던 Auto-GPT에 프롬프트 인젝션을 통한 원격 코드 실행 및 Auto-GPT Docker 이미지의 취약점, 파이썬 코드 샌드박싱 미흡 문제 등으로 인해 Docker container를 탈출하여 호스트에 영향을 미칠 수 있는 사례가 공개되었다.

위 취약점으로 다음과 같은 공격 시나리오가 가능하다.

- 프롬프트 인젝션을 통해 Auto-GPT에 악의적인 웹사이트를 브라우즈하게 한다.

- ANSI control sequences 디코딩 취약점을 이용하여 Auto-GPT 로그에 기록된 정보를 획득한다.

- execute_shell, execute_shell_popen와 같은 명령어를 통해 허용되지 않은 명령어 실행

- 공격자가 원하는 docker-compose.yml을 추가하여 docker escape

- Path traversal 취약점을 이용하여 파이썬 코드 실행 후 sandbox escape

'학회_공부해요 > 기술_스터디' 카테고리의 다른 글

| [AhnLab] 유명 게임핵 위장한 악성코드 주의하세요! (0) | 2024.02.06 |

|---|---|

| [IGLOO] 2023년 HOT 키워드 '생성형 AI', 폭발적 성장 내년에도 이어질까? (0) | 2024.01.30 |

| [CIO Korea 칼럼] 강은성의 보안 아키텍트 | 얼굴인식기술과 글로벌 규제 (0) | 2024.01.16 |

| [이스트시큐리티] 보안동향보고서 2023.12 (0) | 2024.01.05 |

| [Stealien] 버그헌팅: 취약점 체이닝의 중요 (1) | 2023.11.23 |