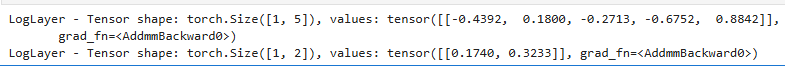

일단 이미지길래 스테가노그래피 툴 돌려봤는데 뭐가 안나옴 일단 hxd 넣어보았다.대충 보니 찍은 핸드폰 정보도 나와있음 exif viewer로도 잠깐 확인해봤는데 별거 없음 header 보려했는데 시그니처는 제대로 있는거 같고.. 그래서 일단 푸터 확인해봤다. jpg 푸터는 FF D9이다검색하니까 아래 처럼 나옴 3개 나오는데 저 맨 뒤에거가 푸터 같다. 근데 푸터 뒤에 16진수 숫자가 계속 나옴보통 hxd 열면 아스키코드같은거 나오는데 이상한거 같다 생각...함.. 16진수로는34 38 33 34 34 33 34 37 34 44 37 42 34 39 35 46 36 43 36 39 36 42 36 35 35 46 37 30 37 35 37 30 37 30 37 39 37 44근데 다 10진수 숫자임 ..