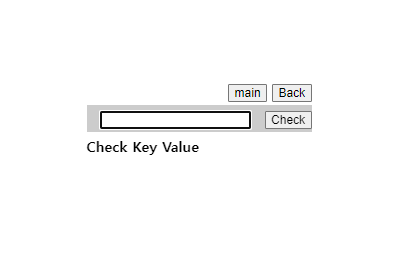

https://dreamhack.io/wargame/challenges/1113 php7cmp4reDescription php 7.4로 작성된 페이지입니다. 알맞은 Input 값을 입력하고 플래그를 획득하세요. 플래그 형식은 DH{} 입니다.dreamhack.io문제 서버로 들어가니까 웹페이지 하나 나온다.개발자모드 봐도 특별한게 없어서 다운받은 문제파일 세개(php파일)을 열어보았다. flag파일인데 별 의미 없어보임 php7cmp4re index page Enter the correct Input. ..