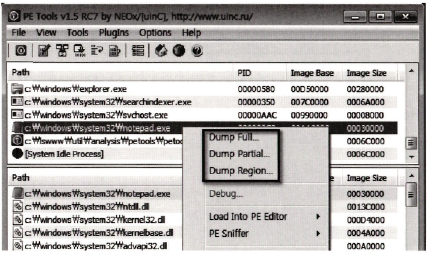

API코드 패치는 프로세스 메모리에 로딩된 라이브러리 이미지에서 후킹을원하는 API 코드 자체를 수정하는 방법API코드 패치는 프로세스 메모리에 로딩된 라이브러리 이미지에서 후킹을원하는 API 코드 자체를 수정하는 방법임API 후킹에서 가장 널리 사용되는 방법 왤까.. 대부분의 API를 후킹할 수 있으니까 API 후킹과 프로세스 은닉API 후킹의 기본API 후킹은 시스템 API 호출을 가로채 동작을 변조하거나 데이터를 필터링하는 기술이다.운영 체제는 API를 통해 시스템 정보를 제공하며, 후킹 기술을 사용하면 이러한 정보의 결과를 조작할 수 있다.ZwQuerySystemInformation API 후킹ZwQuerySystemInformation API는 시스템의 프로세스 정보를 반환하는 데 사용되는 대..