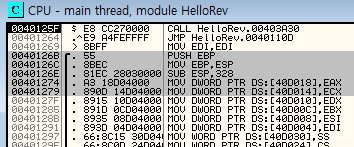

https://dreamhack.io/wargame/challenges/17 rev-basic-3Reversing Basic Challenge #3 이 문제는 사용자에게 문자열 입력을 받아 정해진 방법으로 입력값을 검증하여 correct 또는 wrong을 출력하는 프로그램이 주어집니다. 해당 바이너리를 분석하여 correct를 출dreamhack.io리버싱 문제 풀고싶은데 써니나타스 못풀고 넘어옴 흑흑 문제 파일 받으니까 실행파일 하나 있음올리디버거로 열라했다가 64비트길래 x64dbg로 열었음문자열 correct찾아서 메인함수 찾을수 있다는데 난 그냥 처음 시작점 부터 F8로 넘기면서 Input: 문자열 출력될때까지 넘기고 출력되는 부분의 call 함수 안으로 들어가서 찾았다. 내가 한대로 걍 f8로 ..