https://www.genians.co.kr/blog/threat_intelligence_report_apt37

북한인권단체를 사칭한 APT37 공격 사례

지난 4월부터 5월까지 지니언스 시큐리티센터는 APT37(RedEyes, Group123) 그룹명으로 알려진 북한 연계 위협 행위자가 악성 MS Word DOC 문서 파일과 LNK 바로 가기 파일 형식으로 공격 시도하는 정황을 다

www.genians.co.kr

1. 개요

a. APT37 그룹 위협 징후 포착

GSC는 APT37이 악성 MS Word DOC 문서 파일과 LNK 바로 가기 파일 형식으로 공격 시도하는 정황을 포착했다.

APT37 그룹은 FireEye에서 명명한 북한 배후 해킹 조직, 북한 정권에 유리한 첩보 입수 목적의 정찰 활동이 주요 임무이다.

b. 공격 전술 및 전략 유형 (TTPs)

APT37은 이메일 기반 스피어 피싱 공격을 주로 사용한다.

취약점 공격에 매우 적극적이다 (HWP 문서 취약점, SWF Flash Player 제로데이 공격)

각종 클라우트 스토리지 API와 Back4app Backnd as a Service를 C2로 활용한다.

(-> C2 서버: 명령 및 제어, 공격자가 초기 침투에 성공한 장치와의 통신을 유지하는 데 사용하는 도구 및 기술)

실제 사용되는 악성파일은 대체로 정보 탈취형(IngoStealer) 기능과 원격 제어(Backdoor)형태가 다수이며 물리 디스크 MBR 영역을 손상시키는 파괴형 Wiper코드가 유포된 사례도 존재한다.

악성파일 링크를 시차를 두고 정상파일로 변경하는 기술을 가진다. (조사 시점에 따라 공격 수법 은폐 가능)

2. 공격 시나리오 (Attack Scenario)

a. 1단계 LNK 공격 (Spear Phishing)

공격자는 타인의 명의를 사칭해 유관 업무 도움 요청처럼 가장하여 대북분야 사업 대표에게 이메일을 발송하였다.

| 압축 파일명 | 이력서 모음.zip |

| 다운로드 도메인 | filestorage.b4a[.]app/download.html (Back4app) |

| 아이피 주소 악성 파일명 |

44.199.48.119 [미국], 54.164.68.94 [미국] / (AMAZON-AES) 임원이력서-김**.lnk (일부 * 표기 대체) |

| MD5 | 1b046ab2261bc0dc5c6cd999f9a8b1c6 |

| SHA256 | c40683515550a266bc339ca43b3d45626644204178876ea1b92 0765b989b3d86 |

b. 2단계 DOC 공격 (Spear Phishing)

1차 공격으로 감염신호가 미확인되자 악성 DOC 파일을 통해 2차 공격을 진행하였다.

| 악성 파일명 | 강**.doc (일부 * 표기 대체) |

| 다운로드 도메인 | filestorage.b4a[.]app/download.html (Back4app) |

| 아이피 주소 | 44.199.48.119 [미국], 54.164.68.94 [미국] / (AMAZON-AES) |

| 마지막 저장자 MD5 |

JJJ a8a82038d1a91e9fdf538cb765d1be66 |

| SHA256 | ad821bf5422182cbd0e764740720dd068a5496b5410539c5e78 7654b7951f81d |

도메인 주소는 1차와 동일하지만, 압축파일이 아닌 DOC 파일이 즉시 다운로드 된다.

c. 공격 흐름도 (Attack Flow)

악성 LNK 파일의 경우 내부에 정상 HWP 문서와 악성 BAT 파일을 함께 내장해 현혹시킨다.

03. 악성파일 분석 (Malware Analysis)

a. '임원이력서-김**.lnk' (일부 *표기 대체) 분석

hwp 파일은 정상적인 문서파일이며, lnk 파일이 대용량 크기의 악성 파일 기능을 포함하고 있다.

lnk 파일의 크기가 크다는 점에서 일반적인 바로가기 파일이 아니라는 것을 의심해 볼 수 있다. (Anti-Malware 제품의 탐지를 피하기 위해 코드 후위에 의미없는 2바이트 코드를 약 41Mb 정도 크기로 삽입했기때문)

Powershell을 통해 구성을 살펴보면 오프셋 0에서 20802까지가 HWP 파일 영역이며 이 파일은 임시폴더(Temp) 경로에 '230419.hwp'파일명으로 생성, 실행한다.

오프셋 24042 - 20802 부분 -Skip 시 3240 바이트의 영역이고, 이 파일은 Temp 경로에 '230418.bat' 파일명으로 생성, 실행된다.

문자열을 아스키코드로 변환한 결과 New-Object System.Net.WebClient 함수로 선언된 원드라이브 API 콘텐츠로 연결을 시도한다.

원드라이브는 API 기반으로 콘텐츠를 호출하기 때문에 공격자가 설정한 다양한 정보를 파악할 수 있다.

공격자는 클라우드 User 정보에 'Iris Span'아이디 계정을 사용했으며 'other32.jpg' 이미지 확장자를 가진 파일을 20230412에 생성, 0508에 수정함을 확인할 수 있다.

'other32.jpg'파일은 Powershell 루틴을 통해 다운로드, 복호화, 실행과정을 진행한다.

b. 'other32.jpg'파일 분석 (Steganography)

'other32.jpg'파일은 JPG 유형으로 판단할 수 있지만, 사실 암호화된 PE 타입의 EXE 실행파일을 내장하고 있다. (Steganography 기법)

JPG 그림으로 위장한 본 파일은, 일련의 위협 흐름에서 최종 트리거 역할을 수행하기 위한 전 단계로 볼 수 있다. XOR 루틴으로 단순하지만, 보안 솔루션의 탐지를 회피할 수 있다.

[0x1B 0x9F 0xD0 0xFE] 4바이트로 순환하면서 XOR 로직으로 암호화된 상태이며, 오프셋 0x00번지부터 0xA6B 다음 위치에 PE 파일의 시작인 MZ 매직넘버 헤더 시그니처를 확인할 수 있다.

| 파일 종류 | 32Bit PE EXE File |

| 크기 빌드 타임 |

898,560 바이트 2023-04-11 11:47:53 (UTC) |

| MD5 | 6ffa17d5da06a643a2d4231497e66ee1 |

| SHA256 | ce36dac3aac334bcd6265f1293862a1e8b7348dd891365aa17bd 0f97ab830451 |

▲ 'other32.jpg' 파일 세부 정보

XLS, DOC, PPT, TXT, M4A, AMR, PDF, HWP 파일 유형을 수집해 클라우드 서비스로 데이터 유출을 시도한다. (M4A, AMR: 음성녹음 파일 탈취 목적)

공격자는 지난 2022년 9월 pCloud 가입 시 'claudiaback0910@yandex.com' 계정의 러시아 이메일 주소를 사용했으며, 약 7개월 전에 준비된 명령제어 서버를 2023년 4월 공격에 사용하였다.

c. '강**.doc' 분석

2차 공격에서 전달한 악성 DOC문서이다. 특정 인물의 실명으로 추정되는 이름이 파일명으로 만들어져 있는 형태이다.

| 파일 종류 크기 |

MS Office Word DOC 83,968 바이트 |

| 만든 날짜 | 2023-04-19 09:27 (UTC) |

| 최종 수정 날짜 MD5 |

2023-04-19 09:29 (UTC) a8a82038d1a91e9fdf538cb765d1be66 |

| SHA256 | ad821bf5422182cbd0e764740720dd068a5496b5410539c5e78 7654b7951f81d |

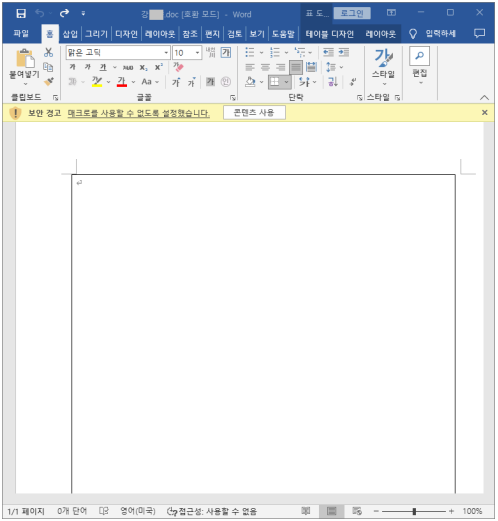

해당 파일 실행 시 내용이 바로 뜨지않고 [콘텐츠 사용] 버튼이 나오는데 이때 해당 버튼을 클릭할 경우 악성 매크로가 작동된다.

DOC 문서 내부에는 VBA 언어를 통해 악성 매크로 함수를 호출하는데, Base64코드로 난독화되어있다.

Base64 디코딩을 하면 두번째 VBA 코드가 나오며 Shellcode를 'mspaint.exe' 그람판 모듈에 인젝션 시킨다.

다운도르 되는 'body.table' 파일은 [0x85], [0xB9], [0x5B], [0xCA] 4바이트 XOR 키로 암호화된 상태이며, 복호화 후 작동한다.

| 파일 종류 | 32Bit PE EXE File |

| 크기 | 898,560 바이트 |

| 빌드 타임 | 2023-04-10 06:34:25 (UTC) |

| MD5 | 35ac9f5ab3caba22c4ca204074cd8c01 |

| SHA256 | 0c39d978e7e511bfa2eb5d188f8d6b9fe7916ed86e3f907f3a66b 38a0815feb0 |

'body.table'파일은 'other32.jpg'파일고 같이 ROKRAT 기능을 동일하게 수행하지만, 별도의 PDB 문자열을 가지지는 않는다.

'body.table'파일과 'other32.jpg'파일은 동일한 pCloud Access Token이 사용되었기 때문에 공격자는 동일 인물이다.

약 40페이지가 조금 넘는 보고서인데 이미지를 많이 사용해서 보기 쉽게 정리해뒀기 때문에 전체 보고서를 읽어보기를 추천한다. 특히 워게임에서만 접해본 스테가노그래피가 실제 피싱에 어떻게 사용되는지 공격방법에 대해 상세하게 나와있어서 재미있게 읽었다.

'학회_공부해요 > 기술_스터디' 카테고리의 다른 글

| [이스트시큐리티] 보안동향보고서 2023.12 (0) | 2024.01.05 |

|---|---|

| [Stealien] 버그헌팅: 취약점 체이닝의 중요 (1) | 2023.11.23 |

| [삼성] 삼성전자, '삼성 AI포럼'서 자체 개발 생성형 AI '삼성 가우스' 공개 (1) | 2023.11.14 |

| [삼성 SDS] 랭체인(LangChain)이란 무엇인가 (0) | 2023.11.06 |

| [Virus Bulletin] APT vs Internet service providers – a threat hunter's perspective (0) | 2023.10.07 |